AssetView セキュリティ情報

JVNVU#93377948 : AssetView for MacOS サーバーに2件の脆弱性

公開日:2017年7月14日

最終更新日:2017年7月14日

概要

AssetView for MacOS Ver.9.2.0 以前のサーバーで2件の脆弱性が存在することが判明しました。

判明した2件は、いずれも MacOS クライアントの管理に用いるサーバー側のモジュールである「ファイル転送Webサービス」の脆弱性です。

これらの脆弱性を悪用された場合、AssetView for MacOS のサーバーモジュールが動作しているアプリケーションサーバーにアクセス可能な悪意ある第三者の攻撃により、AssetView サーバー上に保存されている情報の搾取や AssetView のシステム破損の危険性があります。

これらの問題の影響を受ける AssetView for MacOS のバージョンを以下に示しますので、対策方法をご覧いただき、セキュリティ対策パッチの適用をお願いいたします。

2件の脆弱性はともに、1つのセキュリティ対策パッチの適用で対策できます。

該当製品の確認方法

影響を受ける製品は以下の製品です。

製品名称: AssetView for MacOS

対象モジュール:ファイル転送Webサービス

該当バージョン:AssetView for MacOS Ver.9.2.0 以前の全てのバージョン

使用しているバージョン番号の確認方法は以下の通りです。

- AssetView アプリケーションサーバーで、コントロールパネルより『プログラムと機能』を選択します。

- 「プログラムと機能」画面の一覧で下記プログラムのバージョン項目を確認します。

名前:AssetView ファイル転送Webサービス

バージョン:9.2.0 ※9.2.0 以前であることを確認します。

「AssetView ファイル転送Webサービス」の項目自体が存在しない、または「9.2.3」以降のバージョンの場合、これらの脆弱性の影響はございません。

脆弱性の説明

AssetView for MacOS のファイル転送Webサービスは、MacOS クライアント端末と通信し、IT資産情報やログデータのファイルを受信し、データベースに登録するプログラムに橋渡しをする役割を担っています。

CVE-2017-2240:ディレクトリトラバーサルの脆弱性(CWE-22)

AssetView for MacOS のファイル転送Webサービスに脆弱性が存在するため、ファイル転送Webサービスが導入されているサーバーにアクセス可能な悪意ある第三者の攻撃により、AssetView サーバーのファイルシステムから任意のファイルが取得される危険性があります。

CVE-2017-2241:SQLインジェクションの脆弱性(CWE-89)

AssetView for MacOS のファイル転送Webサービスに脆弱性が存在するため、ファイル転送Webサービスが導入されているサーバーにアクセス可能な悪意ある第三者の攻撃により、任意のコードが実行される危険性があります。

脆弱性がもたらす脅威

CVE-2017-2240:ディレクトリトラバーサルの脆弱性(CWE-22)

この脆弱性をついた攻撃が成功すると、AssetView サーバーにアクセス可能な悪意のある第三者によってサーバーに存在するファイルシステムから任意のファイルを取得でき、AssetView に関する設定情報が参照される可能性があります。

CVE-2017-2241:SQLインジェクションの脆弱性(CWE-89)

この脆弱性をついた攻撃が成功すると、AssetView サーバーにアクセス可能な悪意のある第三者によって任意のコードが実行され、AssetView のシステム破損、AssetView の機能の悪用等の行為を実施される可能性があります。

対策方法

2件の脆弱性(CVE-2017-2240、CVE-2017-2241)は、1つのセキュリティ対策パッチの適用にて対策ができます。

AssetView for MacOS Ver.9.2.0以前を利用されているお客様は、以下のセキュリティ対策パッチ「AssetView ファイル転送WebサービスHotfix」をインストールしてください。

セキュリティ対策パッチのインストール方法に関しては以下の手順を参照してください。

なお、セキュリティ対策パッチのインストール適用においてOS再起動は不要です。

・製品名称: AssetView for MacOS

・対象モジュール:ファイル転送Webサービス

【セキュリティ対策パッチ(AssetView ファイル転送WebサービスHotfix)のダウンロード】

| ファイル名 | ファイル容量 | ハッシュ値(MD5) |

|---|---|---|

| astHttpXferSetup_Patch_201706_0001.zip | 784KB | B2B36262222A8BBA2320E3487F0F27C5 |

・セキュリティ対策パッチによって置き換えられるファイル

astHttpXfer.dll

・セキュリティ対策パッチのインストール方法

- AssetView アプリケーションサーバー上で『astHttpXferSetup_Patch_201706_0001.msi』を管理者権限にて実行します。

- 「AssetViewファイル転送Webサービス Hotfix(201706_00001)セットアップウィザード」で、[ 次へ ] をクリックします。

- 「使用許諾契約」で、「使用許諾契約書のすべての条項に同意します」にチェックし、[ 次へ ] をクリックします。

- 「インストール準備完了」で、[ インストール ] ボタンをクリックします。

- 「AssetView ファイル転送Webサービス Hotfix(201706_0001)セットアップウィザードが完了しました」で、[ 完了 ] ボタンをクリックします。

・適用を確認する方法

- AssetView アプリケーションサーバーで、コントロールパネルより『プログラムと機能』を選択します。

- 「プログラムと機能」画面の一覧に下記プログラムが登録されていることを確認します。

名前 : AssetView ファイル転送Webサービス Hotfix(201706_00001)

回避策

この脆弱性を緩和する要素、回避策はございません。対策方法の実施をお願い申し上げます。

謝辞

この脆弱性情報は、下記の方が JPCERT/CC に報告し、JPCERT/CC が開発者との調整を行いました。

報告者 : 株式会社リクルートテクノロジーズ RECRUIT RED TEAM 西村宗晃 氏

更新履歴

2017.07.14 この脆弱性情報ページを公開しました。

連絡先

【保守契約ユーザー様のお問い合わせ】

AssetView サポートグループ

電話:0120-994577(平日9:00~12:00、13:00~17:00 弊社休業日を除く)

海外・携帯電話・PHSからは 03-5291-6137

【保守契約が終了しているユーザー様のお問い合わせ】

EC営業部

電話:0120-922786(平日9:00~12:00、13:00~17:00 弊社休業日を除く)

海外・携帯電話・PHSからは 03-5291-6121

JVNVU#93377948 : AssetView for MacOS サーバーに2件の脆弱性

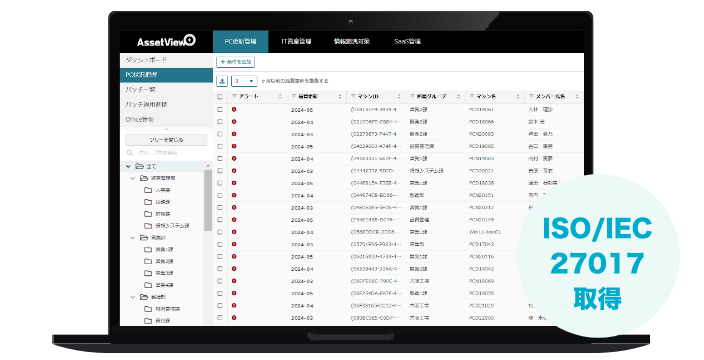

『JVNVU#93377948 : AssetView for MacOS サーバーに2件の脆弱性』のページです。 IT資産管理、ログ管理などのIT統合管理ソフトウェア『AssetView』はPCのセキュリティ対策や情報漏洩対策を強化し、業務効率化やPCのライフサイクル管理を支援します。 IT管理スタイルの数だけ、変幻自在。必要な機能やサービスをオーダーメイド感覚でご提供します。 多彩な機能から必要なもののみを選んで導入することができ、それぞれが安価なためコスト削減を実現します。