DMZとは?仕組み・種類・構築方法から最新セキュリティ戦略まで徹底解説

- INDEX

-

DMZとは?仕組み・種類・構築方法から最新セキュリティ戦略まで徹底解説

外部と社内ネットワークの間に「もう一つの領域」を設ける。それがDMZという考え方です。

インターネットと日常的に接続する現代の企業にとって、サイバー攻撃のリスクは日々高まりつつあります。DMZとは、Webサーバーやメールサーバーなど外部公開が必要なシステムを社内から隔離し、被害の拡大を防ぐ"緩衝地帯"のことで、長年多くの企業で活用されてきました。

本記事では、DMZとはどのような仕組みなのか、構成の種類、導入すべきケース、メリット・デメリットに加え、クラウド時代における限界や他のセキュリティ対策との併用ポイントまで、実務目線でわかりやすく解説します。DMZとは何かを理解し、導入を検討している方、あるいはDMZとはどのような効果があるのかを知りたい方、既存構成を見直したい方は、ぜひご一読ください。

DMZとは?基礎知識を分かりやすく解説

社内ネットワークをサイバー攻撃から守るうえで、「DMZ(非武装地帯)」という言葉を目にしたことがある方も多いのではないでしょうか。ここでは、DMZの基本的な意味や役割、どのような場所に設けられるのか、どのようなサーバーに使われるのかについて、初めての方にもわかりやすく解説していきます。

DMZの意味と役割

DMZとは「DeMilitarized Zone」の略で、日本語では「非武装地帯」と訳されます。元々は軍事用語として用いられていたこの言葉が、ITやネットワークの分野においても転用されるようになりました。

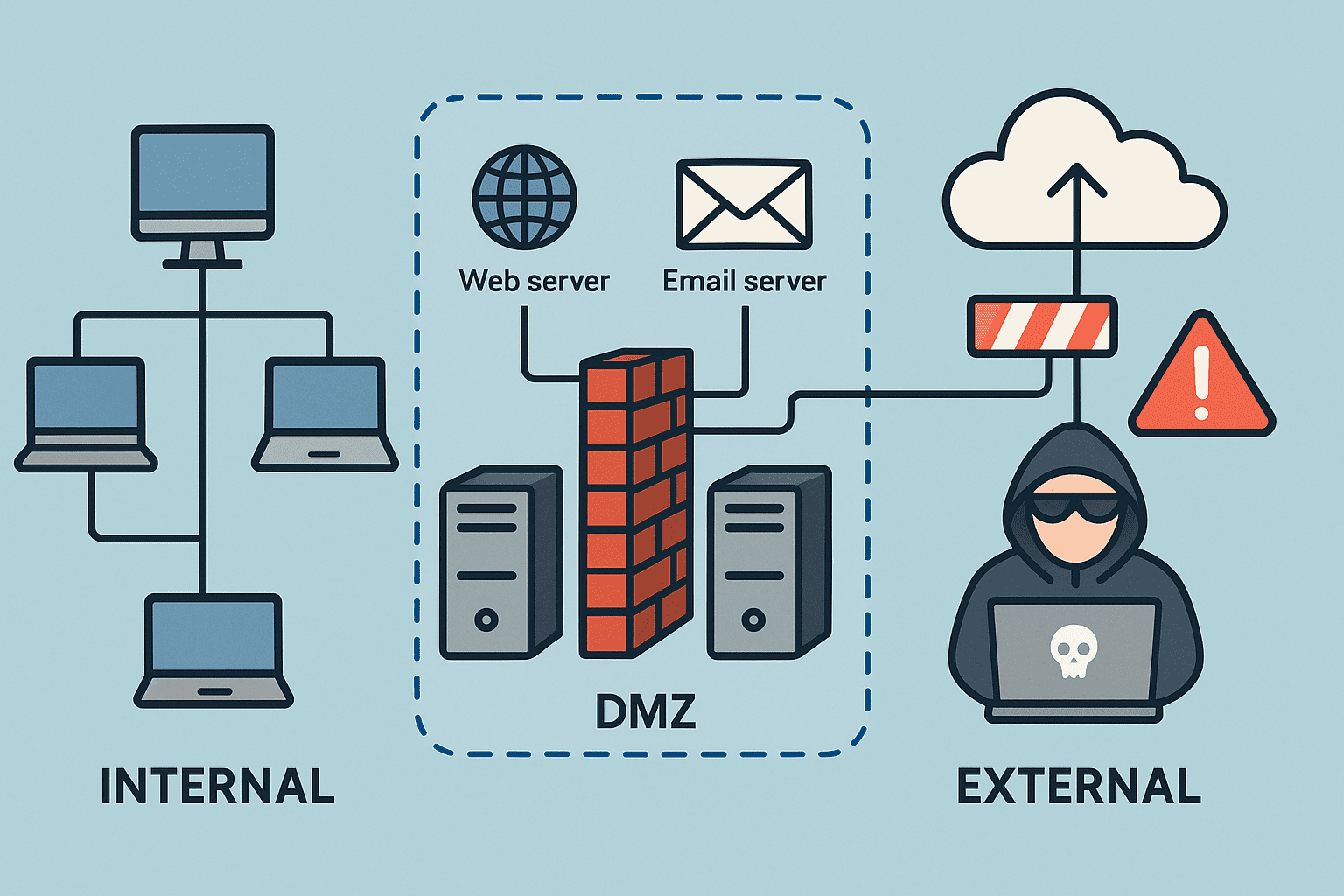

ネットワークにおけるDMZは、外部と内部のネットワークの間に設けられる中間領域のことで、インターネットからのアクセスを受け入れる一方で、社内ネットワークへの直接的なアクセスは制限します。

たとえば、インターネットに公開しているWebサーバーやメールサーバーを、直接社内ネットワークに置いてしまうと、外部からの攻撃によって社内全体が危険にさらされるおそれがあります。そこでDMZを用いて、それらのサーバーを外部からアクセス可能な「隔離されたエリア」に設置することで、被害を最小限にとどめることができるのです。

DMZはどこに設けられる?

DMZは通常、2つのファイアウォールの間に設けられます。

1つ目のファイアウォールは、インターネットとDMZを分離する役割を担い、2つ目のファイアウォールは、DMZと社内ネットワーク(イントラネット)を隔てる役割を果たします。こうした構成により、万が一DMZ内のサーバーが攻撃を受けたとしても、その影響が社内ネットワークに及ぶことを防ぐことができます。

なお、コストや構成のシンプルさを重視する場合には、1台のファイアウォールを活用してDMZを設ける「シングルファイアウォール構成」もあります。ただし、セキュリティの強度をより高めたい場合は、2台のファイアウォールを使用する「デュアルファイアウォール構成」が推奨されるケースが多いです。

DMZに配置される主要サーバー

DMZには、外部との通信が必要なサーバーを配置します。代表的なものは以下のとおりです:

これらのサーバーは、インターネットと社内ネットワークの「橋渡し」をする役割を持つため、DMZという緩衝地帯に設置することで、安全性と利便性のバランスを保つことができます。

DMZの仕組みと構成パターン

DMZを理解するうえで欠かせないのが、そのネットワーク構成です。DMZはどのように社内ネットワークと切り離されているのか、また、どのような設計がより安全なのか。ここでは、主に用いられる2つの構成タイプと、それぞれの特徴や注意点について解説します。

シングルファイアウォール構成の特徴

1台のファイアウォールで外部・内部・DMZを分離する構成です。構成がシンプルで導入しやすく、コストも抑えられる点がメリットです。ただし、1台に依存するため、障害や設定ミスがあると内部ネットワークまで影響を受ける可能性があります。

デュアルファイアウォール構成の特徴

2台のファイアウォールで外部と内部をそれぞれ分離する構成です。万が一DMZが侵害されても内部への侵入を防げるため、安全性が高くなります。一方で、導入コストや運用負荷はシングル型より大きくなります。

DMZ導入のメリット

DMZの導入は手間やコストを要しますが、それ以上に得られるセキュリティ上の利点は多く、一定規模以上の企業にとっては十分に導入検討に値します。ここでは、DMZを設けることによって得られる主なメリットを3つ紹介します。

境界防御によるリスク低減

DMZの最大の利点は、外部からの攻撃が社内ネットワークへ直接届かない構造を作れることです。DMZにWebサーバーなどを設置し、外部からの通信をいったん受け止めることで、万が一サーバーが侵害されても、重要な情報資産がある内部ネットワークに波及するリスクを大幅に抑えることができます。

いわば、DMZは「最前線の防壁」のような存在です。攻撃者の足止めポイントを設けることで、セキュリティ対策全体の強度を底上げできます。

社内LANへの直接攻撃を防止できる

DMZを導入することで、外部と社内LANの間に物理的・論理的な距離を持たせることが可能になります。これにより、攻撃者が内部ネットワークへ不正侵入を試みる場合、まずDMZで設けた制御を突破しなければならなくなり、ワンクッション挟む形になります。

この構造は、ファイアウォールだけに頼るよりも遥かに安全性が高く、ゼロトラストのような考え方とも親和性があります。内部への直通ルートを排除することが、今日のセキュリティ対策では基本とされています。

ログ管理・アクセス制御がしやすい

DMZにサーバーやサービスを集約することで、通信ログやアクセス履歴を一元的に管理しやすくなるというメリットもあります。社内と外部の接点が整理されることで、不審な挙動や異常通信を検知しやすくなり、セキュリティ監査やトラブル対応の効率も向上します。

また、アクセスルールをDMZ単位で細かく設計することで、運用上の制御性も高まり、必要最小限の通信だけを許可するといったポリシー設定が可能になります。

DMZ導入のデメリット

DMZはセキュリティ対策として有効な手段ですが、すべての環境で万能というわけではありません。ここでは、DMZ導入にあたって知っておきたい注意点や限界について解説します。

運用負荷・構成複雑化

DMZを導入すると、ネットワーク構成が一段と複雑になります。ファイアウォールやルーティング設定の管理が増え、ネットワーク担当者に高度な設計力と運用スキルが求められるため、小規模な組織では負担となる場合があります。

また、定期的な設定見直しやパッチ適用、障害時の切り分け対応など、セキュリティ維持にかかる工数も無視できません。安定した運用体制が整っていないと、逆にリスクを抱える可能性もあります。

内部脅威には無力

DMZは「外部からの攻撃」を想定した防御構造です。そのため、社内からの不正アクセスやマルウェア感染といった内部脅威には直接対応できません。

たとえば、社内端末が乗っ取られてしまった場合、DMZをすり抜けて重要データにアクセスされる可能性があります。現代のサイバー攻撃では「内部からの侵害」も珍しくないため、EDRやゼロトラスト型の追加対策と組み合わせて防御力を高める必要があります。

クラウド環境では一部効果が限定的

従来のDMZはオンプレミス環境を前提とした設計です。近年主流となっているクラウドサービス(SaaS・IaaS)やハイブリッド環境では、DMZだけでは十分な効果が得られない場合もあります。

たとえば、社内から直接クラウドサービスへアクセスする構成では、DMZを経由しない通信が発生するため、境界防御の効果が限定されます。こうしたケースでは、クラウド向けのセキュリティソリューション(CASBやSWGなど)との併用が必要です。

DMZを導入すべき企業・ケース

DMZは、すべての企業に必ず必要なわけではありません。しかし、外部と内部を適切に分離し、情報資産を守るためにDMZの導入が強く推奨されるケースがあります。ここでは、どのような企業やサービスでDMZが有効か、代表的なパターンを紹介します。

外部公開サーバーを運用する企業

企業ホームページや製品紹介サイト、ECサイトなど、インターネットからアクセス可能なWebサーバーを運用している企業では、DMZの活用が非常に有効です。

DMZ内にこれらのサーバーを配置することで、万が一の際にも攻撃の被害が内部に広がるのを防ぐ"防波堤"の役割を果たします。

BtoB向けWebサービス事業者

ファイル転送、クラウドストレージ、業務システムの一部など、外部企業とのデータ連携やログイン機能を持つWebサービスを提供している企業も、DMZの導入が望ましいです。

こうしたサービスでは、第三者のアクセスを受け入れつつ、自社の基幹システムや社内データベースとは分離して運用する必要があります。DMZに公開機能を置き、内部リソースと切り離すことで、外部連携の利便性と内部保護の両立が図れます。

機密情報を扱う企業・組織

財務情報、人事情報、研究開発データなど、外部に絶対に漏らせない情報を扱っている企業では、DMZの導入によって内部ネットワークを守る体制が重要になります。

たとえば、社外のパートナーやベンダーに一部サービスを提供しながら、重要な情報にはアクセスさせないようにしたい場合、DMZが有効です。外部との接点をDMZに限定し、社内LANを隔離することで、情報漏洩リスクを最小限に抑えられます。

DMZの構築・運用で押さえるべきポイント

DMZは導入すればそれで終わりというわけではありません。構築時の設計ミスや運用の不備があれば、かえってセキュリティリスクを高めてしまう恐れもあります。ここでは、安全にDMZを設計・運用するために押さえておきたい基本的なポイントを解説します。

事前設計で重要な要件整理

まず重要なのは、何のためにDMZを導入するのか、どのサービス・サーバーを配置するのかを明確にすることです。要件が曖昧なまま導入を進めてしまうと、不要な通信経路が残ったり、設定の抜け漏れが生じたりする可能性があります。

また、ファイアウォールやルータの設定だけでなく、IPアドレス設計、冗長構成、耐障害性などを含めたネットワーク全体の設計も同時に見直すことが大切です。

安全な運用のためのポリシー策定

DMZの運用においては、アクセス制御ポリシーやログ管理ルールを文書化し、明確に共有することが基本です。設定変更や例外対応を現場判断に任せていると、知らないうちにセキュリティホールが生まれることもあります。

可能であれば、設定の二重チェック体制や自動化された構成管理ツールの導入を検討し、人為的なミスを未然に防ぐ仕組みを整えましょう。

監視・アラート設定のベストプラクティス

DMZを設けても、その状態を監視していなければ意味がありません。通信ログや認証ログを定期的に確認し、不審な挙動がないかをチェックする体制を整えることが重要です。

加えて、一定の条件を満たした場合に自動で通知が届くようなアラート設定を行えば、万が一の攻撃や不正アクセスにも早期対応が可能になります。SIEM(セキュリティ情報イベント管理)ツールとの連携も視野に入れると、監視の精度と効率がさらに高まります。

クラウド時代におけるDMZの課題と対策

DMZは今も有効な境界防御の仕組みですが、ITインフラの中心がクラウドへと移行しつつある現代では、従来の構成だけでは不十分な場面も増えています。ここでは、クラウド活用におけるDMZの限界と、あわせて検討すべき対策について整理します。

従来DMZの限界とは

従来のDMZは、オンプレミス環境の社内ネットワークとインターネットを分離する設計を前提にしています。すべての通信が社内を経由するため、DMZを通すことで一定の防御が成立していました。

しかし、クラウド活用が進む現在では、ユーザーが社外から直接クラウドサービスにアクセスする構成も一般的になっています。このような構成では、DMZを経由しない通信が増え、従来型の境界防御モデルが機能しづらくなるのです。

併用すべき最新セキュリティ対策

こうした状況に対応するには、DMZを「単独で使う」のではなく、他のセキュリティ対策と組み合わせて全体最適を図ることが重要です。

これらをDMZと併用することで、攻撃の進入経路を多重に防御できるようになります。

ハイブリッド環境でのDMZ活用法

現実的には、完全なクラウド移行が難しい企業も多く、オンプレとクラウドが混在する「ハイブリッド環境」が主流です。このような環境では、DMZのような物理的な境界防御と、クラウドネイティブなセキュリティソリューションの両立が求められます。

たとえば、社内の業務システムはDMZ経由で保護しつつ、クラウドサービスにはCASBやSWGを用いて制御を加えるなど、環境に応じた適材適所の設計が不可欠です。

セキュリティは単一の仕組みで完結するものではありません。DMZも、現代の多層防御における1つの柱として、適切に活かすことが求められています。

まとめ|多層防御の一環としてのDMZ活用

DMZは外部からの攻撃に対する有効な「境界防御」ですが、クラウドの普及や内部脅威の増加といった現代のIT環境では、それだけでは十分とは言えません。そうした背景のもと、AssetViewのような統合IT資産・セキュリティ管理ソリューションを併用することで、より強固な防御体制が構築できます。

AssetViewは、社内のPCやサーバーの構成・利用状況を可視化し、設定ミスや不審な挙動を早期に検知。DMZではカバーできない内部不正やマルウェア感染といったリスクに対して、有効な補完手段となります。また、ソフトウェア管理やパッチ適用状況の一元管理により、セキュリティ運用の効率化と負荷軽減にも貢献します。

さらに、IT資産の棚卸しやライセンス管理、セキュリティポリシーの運用状況を一括で管理できるため、コンプライアンス対応や監査準備の手間も大幅に軽減できます。

DMZとAssetViewを組み合わせることで、「外部防御」と「内部管理」を両立させた多層的なセキュリティ体制が実現します。自社の情報資産を守るための基盤として、AssetViewの活用をぜひご検討ください。