ランサムウェア対策の重要性と最新トレンド2024

- INDEX

-

ランサムウェアは近年急速にその脅威が増しているサイバー攻撃の一種です。コンピュータに侵入し、データを暗号化して使用不能にすることで、復旧のための身代金を要求します。本記事では、ランサムウェアの基本的な仕組みや感染経路、代表的な種類と特徴、さらに効果的な対策方法について詳しく解説します。企業や個人がどのようにしてランサムウェアの脅威から身を守り、対策すべきか、実際の感染事例、対策事例も交えながら考えていきましょう。

ランサムウェアとは

ランサムウェアは、悪意のあるソフトウェア(マルウェア)の一種で、感染したコンピュータのデータを暗号化して使用不能にし、復旧のために身代金(ランサム)を要求するものです。被害者がランサムウェアを支払わない限り、攻撃者は暗号化されたデータの復号キーを提供しません。ランサムウェアは個人、企業、政府機関など広範な対象に対して攻撃を仕掛け、深刻な被害をもたらします。

ランサムウェアの基本的な仕組み

ランサムウェアの攻撃は以下のような流れで行われます

ランサムウェアの感染経路

ランサムウェアの感染経路には一般的に以下のものがあります。

・フィッシングメール:悪意のある添付ファイルやリンクを含むメールを送信し、受信者がそれを開くことで感染します。

・不正なダウンロード:被害者が信頼できないウェブサイトからファイルをダウンロードする際に感染します。

・脆弱なネットワークサービス:ネットワーク上の脆弱性を突いて侵入し、システムに感染させます。

暗号化

感染後、ランサムウェアは迅速にシステム内のファイルをスキャンし、特定の拡張子を持つファイル(例:ドキュメント、写真、データベースなど)を暗号化します。この暗号化には強力な暗号化アルゴリズムが使用され、使用者が独自に復旧することはほぼ不可能です。

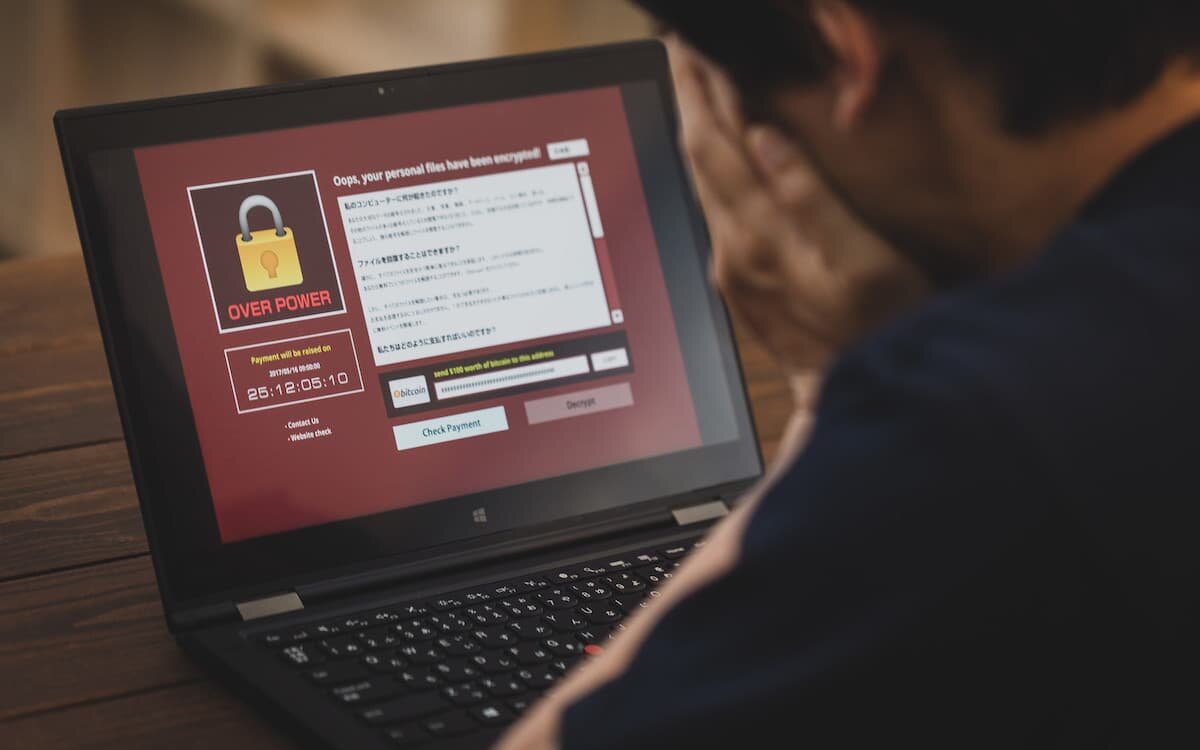

身代金要求

暗号化が完了すると、デスクトップに警告メッセージやポップアップが表示され、データの復旧に必要なキーを提供する見返りとして、暗号通貨などでの身代金の支払いを要求します。身代金の支払いには支払期限が設けられていることが多いです。

ランサムウェアの主な種類と特徴

ランサムウェアにはいくつかの種類があり、それぞれ特徴があります。代表的な種類とその特徴を以下に示します。

クリプト・ロッカー

クリプト・ロッカーは、2013年ごろに出現し、主にフィッシングメールの添付ファイルとして拡散しました。ファイルを強力な暗号で開けないようにし、身代金を要求してきます。

WannaCry

WannaCryは2017年に大規模な被害をもたらしたランサムウェアで、Windowsの脆弱性を利用して自己増殖し、ネットワーク上の他のコンピュータにも感染しました。

Petya

Petyaは、マスターブートレコード(MBR)を暗号化し、コンピュータ全体の起動を不能にすることで被害を与えます。通常のファイル暗号化型ランサムウェアとは異なり、システムの起動自体を妨害します。

Ryuk

Ryukは主にターゲットを定めた攻撃に使用され、特に大企業や医療機関を狙います。高額な身代金を要求し、データの復旧を迅速に行うための支払いを強制します。

ランサムウェアは進化を続けており、新しい手法や種類が次々と出現しています。被害を防ぐためには、常に最新の情報を入手し、適切なセキュリティ対策を講じることが重要です。

ランサムウェアの脅威は情報を持たない企業にも及ぶ

近年、コンピュータウイルスなどによる不正アクセスが問題視される中で、個人情報や機密情報の漏洩が大きな話題となっています。しかし、ランサムウェアはこれとは異なり、「業務を妨害する」という形で金銭を要求します。たとえ機密情報を持たない小規模な企業や個人事業主であっても、この脅威からは逃れられません。

ランサムウェアの歴史は約30年前に遡りますが、2005年頃からその脅威が顕在化し始めました。その後の10年間で、ランサムウェアはさらに巧妙かつ危険なものへと進化を遂げています。特に2017年に世界的に流行したWannaCry(ワナクライ)は、一般のニュースでも大きく報道され、社会に大きな衝撃を与えました。

ランサムウェアによる被害は一向に減少する兆しを見せず、むしろ増加の一途をたどっています。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」では、ランサムウェアの脅威が前年に続いて第1位にランクインしています。

このような状況下で、企業のITセキュリティを考える際には、ランサムウェアへの対策が不可欠です。ランサムウェアの脅威をしっかりと認識し、適切な防御策を講じることで、企業活動を守ることが求められています。

日本国内におけるランサムウェア感染事例

次に国内におけるランサムウェアに感染した事例を5つご紹介します。

参考資料:IPA 独立行政法人情報処理推進機構 - コンピュータウイルス・不正アクセスの届出事例[2021 年上半期(1月~6月)]

NASへのランサムウェア攻撃の事例

社内や組織内のNAS(ネットワーク接続ストレージ)に対するランサムウェア攻撃の報告が、2021年上半期だけで5件ありました。これらの事例では、数十万個のファイルが暗号化され、身代金を要求するメッセージが届いたり、脅迫文がNAS内に残されたりしました。原因にはNASの脆弱性の悪用や、テレワーク対応時に共有ポートを誤って開放してしまったことなどが挙げられます。

これらの事例は、NASのファームウェアやシステムを最新にアップデートしていないことや、急なテレワーク対応でセキュリティ確認が不足していたことが主な原因でした。業界や業種を問わず、現代ではセキュリティ体制の強化が必要不可欠です。

クラウドストレージへの不正アクセス事例

クラウドストレージに不正アクセスされ、ファイルが暗号化された事例も報告されています。2021年上半期だけで3件あり、いずれもクラウドストレージ上のファイルが削除され、脅迫文が残されました。これらの被害では、バックアップから完全に復元できたかは明記されていませんが、クラウドストレージに依存している場合、デバイスと同期設定をしているとデバイス内のデータも削除される恐れがあります。

多要素認証やバックアップ体制の再構築が推奨されていますが、被害に遭う前にこれらの対策を講じることが重要です。クラウドストレージの利用を見直し、最低でも3箇所以上にバックアップを取ることが推奨されます。

その他の身代金を要求するサイバー攻撃被害の事例

2021年上半期だけで、その他の身代金を要求するサイバー攻撃の報告は22件に上ります。

・ランサムウェア感染

・リモートデスクトップを介した不正アクセス

・SSL-VPN装置の脆弱性の悪用

・共有のユーザーアカウントの悪用

・ウェブサイト閲覧による感染(推測)

・脆弱性のあるクライアント端末の悪用

・認証サーバの情報を窃取

・クラウド上の設定不備

これらの事例では、原因が特定されていない場合もありますが、パソコンとサーバー合わせて80台が感染したケースも報告されています。いずれも脅迫文が残され、何らかの脆弱性や設定の不備が狙われたことが共通しています。また、ランサムウェアと同時にマルウェアに感染し、ネットワークやデバイスで偵察や認証情報の窃盗が行われることもあり、早期の検知と駆除が求められます。

これらの事例は、企業のセキュリティ管理が十分でなければ被害が拡大する恐れがあることを示しています。今一度、セキュリティ体制の見直しと強化を図ることが必要です。

ランサムウェア対策の基本

ランサムウェアの脅威に対して、どのような対策を講じれば良いのでしょうか?以下に、基本的な対策を3つご紹介します。

1. セキュリティ教育

まず重要なのは、社員へのセキュリティ教育です。ランサムウェアは主にメールやWebサイトの閲覧を通じて感染するため、不審なメールやWebサイトを開かないようにするための注意喚起が必要です。さらに、感染が発生した際の事後対応手順を策定し、社員に周知しておくことも重要です。

ランサムウェアは、恐怖心を煽り、パニックに陥らせることで金銭を奪おうとします。被害を最小限に抑えるためには、実際の攻撃を想定した訓練を行い、社員が冷静に対応できるようにすることが効果的です。

2. システムによる感染防止策

注意喚起だけでは不審なメールやWebサイトを完全に避けることは難しいため、システム的な対策も必要です。具体的には、以下の対策を講じます。

ウイルス対策ソフトの導入

メールやWebサイト、PC内のマルウェアを検知・駆除するために、信頼性の高いウイルス対策ソフトを導入します。

Webフィルタリング

危険なWebサイトへのアクセスを防止するために、Webフィルタリングを設定します。

振る舞い監視

未知のマルウェアに対しても、不審な動作を監視して検出する機能を活用します。

定期的なアップデート

OSやアプリケーションの脆弱性を突かれないように、定期的にアップデートを行い、最新の状態を保ちます。

3. データのバックアップ

万が一感染してしまった場合に備え、データのバックアップは不可欠です。ただし、バックアップデータがランサムウェアによって暗号化されないように、次の点に注意します。

アクセス制限

ランサムウェアがアクセスできない場所にバックアップを取ります。

世代管理

上書き方式ではなく、複数世代のバックアップを管理し、暗号化されたデータでバックアップを上書きしないようにします。

高度なランサムウェア対策

ランサムウェアの脅威は年々増加し、その手法も高度化しています。基本的な対策に加え、さらなる防御策を講じることが重要です。ここでは、ネットワークセキュリティの強化、二段階認証の導入、システムとアプリケーションの最新状態の維持という3つの高度なランサムウェア対策について詳述します。

ネットワークセキュリティの強化

ランサムウェアの侵入を防ぐためには、ネットワークセキュリティの強化が不可欠です。以下の対策を講じることで、ネットワーク全体の防御力を高めることができます。

ファイアウォールの設定

内部ネットワークと外部ネットワークの間にファイアウォールを設置し、不正アクセスをブロックします。特に外部からのリモートアクセスには厳格なルールを設定します。

侵入検知システム(IDS)と侵入防止システム(IPS)の導入

ネットワーク内での不審な活動を監視し、リアルタイムで脅威を検知・阻止するために、IDSおよびIPSを導入します。

セグメント化

ネットワークを複数のセグメントに分割し、重要なデータやシステムへのアクセスを制限します。これにより、万が一侵入された場合でも被害を局所化できます

二段階認証の導入

ランサムウェア攻撃の多くは、盗まれた認証情報を利用してシステムに侵入します。二段階認証(2FA)を導入することで、不正アクセスのリスクを大幅に低減できます。

二段階認証とは、通常のパスワードに加えて、追加の認証ステップ(例:SMSによる認証コード、認証アプリ、バイオメトリクスなど)を求めることで、セキュリティを強化する手法です。これにより、仮にパスワードが漏洩しても、追加の認証ステップがあるため、攻撃者がシステムにアクセスすることが難しくなります。ランサムウェアの侵入を防ぐ効果が期待できます。

システムとアプリケーションを最新の状態に維持する

ランサムウェアはしばしば、システムやアプリケーションの脆弱性を利用して侵入します。したがって、これらを常に最新の状態に保つことが重要です。

定期的なアップデート

OSやアプリケーションのアップデートを定期的に実施し、既知の脆弱性を修正します。特に、セキュリティパッチの適用を怠らないようにします。

自動更新の設定

可能な場合は、重要なシステムやアプリケーションの更新を自動的に適用する設定にしておきます。これにより、最新のセキュリティ対策が常に適用されます。

脆弱性管理

専用のツールを使ってシステム全体の脆弱性を定期的にスキャンし、早期に対処します。また、サードパーティ製のアプリケーションについても、定期的な確認と更新を行います。

ランサムウェア対策ソフトウェアの選び方

ランサムウェアからシステムを守るためには、信頼性の高い対策ソフトウェアを選ぶことが不可欠です。ここでは、ランサムウェア対策ソフトウェアの選び方について、重要な機能と評価基準、無料ソフトウェアと有料ソフトウェアの違いを解説します。

重要な機能とその評価基準

ランサムウェア対策ソフトウェアを選ぶ際には、以下の機能が備わっているかを確認しましょう。

リアルタイム保護

常にシステムを監視し、ランサムウェアをリアルタイムで検出・ブロックする機能。

振る舞い検知

未知のランサムウェアを検出するための不審な振る舞いを監視する機能も不可欠です。

バックアップと復元機能

ランサムウェア攻撃によって暗号化されたファイルを復元するためのバックアップ機能。

自動アップデート

新しい脅威に対応するために、ソフトウェアが自動的に最新の状態に保たれる機能。

ユーザーフレンドリーなインターフェース

簡単に操作できる直感的なユーザーインターフェース。これにより、情報システムの担当者がストレスなく効率的に管理業務を行えるようになります。

評価基準としては、次の点を考慮します。

検出率と誤検出率

ランサムウェアを正確に検出し、誤検出を最小限に抑える能力。

システムパフォーマンス

ソフトウェアがシステムのパフォーマンスに与える影響が少ないかどうか。

サポートと更新頻度

ベンダーのサポート体制や、ソフトウェアの更新頻度。

無料ソフトウェアの限界

無料ソフトウェアのメリットは、当然のことながら費用がかからない点です。予算に制約のある個人や小規模事業者に向いています。無料といっても、基本的なランサムウェア対策機能を備えているものが多く、初心者でも導入しやすい点もメリットと言えるでしょう。

一方無料ソフトのデメリットとしては、有料版と比較して、リアルタイム保護や振る舞い検知などの高度な機能が制限されていることが多いです。また、無料版では広告が表示されることがあり、業務の邪魔になったり煩わしさを感じる場合があります。無料版ではサポートが限定されることが多く、トラブル発生時に十分な対応が受けられないというデメリットもあり、一定数以上の従業員がいたり、顧客情報を預かるような企業の場合は、有料版の使用を検討すべきでしょう。

ランサムウェア攻撃を受けた場合の対応

ランサムウェア攻撃を受けた場合、迅速かつ適切な対応が被害の拡大を防ぐ鍵となります。ここでは、攻撃を受けた際の具体的な対応手順、身代金を支払うべきかどうかの判断基準、そして専門家への相談と支援について解説します。

迅速な対応手順

ランサムウェア攻撃を受けた場合、以下の手順に従って迅速に対応することが重要です。

①感染端末の隔離

ランサムウェアに感染した端末をネットワークから切り離し、他の端末やサーバーへの感染拡大を防ぎます。

②被害の確認

どのファイルが暗号化されたか、どのシステムが影響を受けたかを確認し、被害の範囲を特定します。

③システムのシャットダウン

感染が拡大し続ける場合は、必要に応じてシステムをシャットダウンし、さらなる被害を防ぎます。

④バックアップの確認

最新のバックアップが存在するかを確認し、感染前の状態に復元できるかを検討します。

⑤ログの保存

システムのログを保存し、後で詳細な分析や調査ができるようにします。

⑥セキュリティチームへの報告

内部のセキュリティチームやIT部門に状況を報告し、共同で対応策を検討します。

身代金を支払うべきかどうかの判断

ランサムウェア攻撃を受けた際、身代金を支払うべきかどうかは慎重に判断する必要があります。以下の点を考慮してください。

データの重要性

暗号化されたデータの重要性や、それが業務に与える影響を評価します。

バックアップの有無

最新のバックアップがあり、そこからデータを復元できる場合は、身代金を支払う必要はありません。

攻撃者の信頼性

攻撃者が身代金を受け取った後にデータを復元する保証はなく、支払いがさらなる攻撃を招くリスクもあります。

法的および倫理的な観点

身代金の支払いは犯罪者を助長する行為とみなされ、法的な問題や倫理的な問題が生じる可能性があります。

基本的には、身代金の支払いは最終手段とし、他の方法でデータを回復することを優先すべきです。

専門家への相談と支援

ランサムウェア攻撃を受けた場合、専門家の支援を求めることが重要です。以下のステップで専門家に相談しましょう。

セキュリティ企業への連絡

サイバーセキュリティの専門企業に連絡し、迅速な対応と技術的な支援を依頼します。

法執行機関への報告

地元の警察や国のサイバー犯罪対策機関に攻撃を報告し、公式な調査を依頼します。

法務部門への連絡

自社の法務部門に状況を報告し、法的な助言を求めます。

外部コンサルタントの起用

必要に応じて、外部のセキュリティコンサルタントを起用し、被害の全容解明やシステム復旧の支援を受けます。

専門家の支援を受けることで、迅速かつ効果的な対応が可能となり、被害の拡大を防ぐとともに、将来的な攻撃の予防策を講じることができます。

企業向けのランサムウェア対策

ランサムウェアは企業にとって重大な脅威となっており、対策を講じることが不可欠です。ここでは、企業が取り組むべきランサムウェア対策として、社内教育とトレーニング、セキュリティポリシーの策定と実施、インシデント対応計画の作成について解説します。

社内教育とトレーニング

企業におけるランサムウェア対策の第一歩は、従業員のセキュリティ意識を高めることです。

定期的なセキュリティトレーニング

従業員に対して定期的にセキュリティトレーニングを実施し、最新の脅威や対策についての知識を共有します。トレーニングには、フィッシングメールの見分け方や不審なリンクをクリックしないようにするなどの基本的な事項が含まれます。

シミュレーション訓練

実際のランサムウェア攻撃を想定したシミュレーション訓練を行い、従業員が適切に対応できるようにします。これにより、実際の攻撃が発生した際の対応力が向上します。

セキュリティ意識向上キャンペーン

ポスターや社内ニュースレター、セミナーなどを通じて、日常的にセキュリティ意識を高めるキャンペーンを展開します。

セキュリティポリシーの策定と実施

セキュリティポリシーを明確に策定し、全従業員に徹底させることが重要です。

ポリシーの明確化

企業の情報セキュリティポリシーを文書化し、従業員にわかりやすく説明します。ポリシーには、データ保護のための具体的な手順や禁止事項が含まれます。

定期的な見直しと更新

セキュリティポリシーは定期的に見直し、最新の脅威や技術の進展に合わせて更新します。これにより、常に効果的な対策を維持できます。

遵守の徹底

ポリシーを遵守させるために、違反時の罰則を明確にし、全従業員にポリシーを守ることの重要性を認識させます。

インシデント対応計画の作成

ランサムウェア攻撃が発生した場合に迅速かつ効果的に対応するための計画を事前に作成しておきます。

対応チームの編成

ランサムウェア攻撃に対応するための専門チームを編成します。チームにはIT部門、セキュリティ専門家、法務部門の担当者が含まれます。

対応手順の明確化

インシデント発生時の具体的な対応手順を明確にし、各メンバーの役割を定めます。手順には、感染端末の隔離、被害範囲の特定、バックアップからのデータ復元などが含まれます。

連絡体制の整備

インシデント発生時に迅速に対応できるよう、内部および外部の連絡体制を整備します。これには、経営層への報告手順や外部セキュリティ専門家への連絡手順が含まれます。

定期的な訓練と評価

インシデント対応計画を実際に機能させるために、定期的な訓練を実施し、計画の有効性を評価・改善します。

ランサムウェア対策の最新トレンド

ランサムウェアの脅威は日々進化しており、それに対抗するための対策も進化を続けています。ここでは、最新のランサムウェア対策のトレンドとして、AIと機械学習による予防、クラウドベースのセキュリティソリューション、そしてランサムウェア攻撃の新しい手法とその対策について解説します。

AIと機械学習による予防

人工知能(AI)と機械学習は、ランサムウェア対策において重要な役割を果たしています。

異常検知

機械学習アルゴリズムを用いて、ネットワークやシステム内の異常な挙動をリアルタイムで検知します。これにより、ランサムウェアが活動を開始する前に、迅速に対策を講じることができます。

自動対応

AIを活用したセキュリティシステムは、脅威を検知すると自動的に対応を開始します。例えば、感染が疑われる端末をネットワークから隔離し、被害の拡大を防ぐことが可能です。

継続的な学習と改善

AIは継続的にデータを学習し、新しい脅威に対しても迅速に対応できるようにシステムを改善します。これにより、既知の攻撃手法だけでなく、未知の攻撃にも効果的に対処できます。

クラウドベースのセキュリティソリューション

クラウド技術の進展に伴い、クラウドベースのセキュリティソリューションが普及しています。

スケーラビリティと柔軟性

クラウドベースのセキュリティソリューションは、企業の規模やニーズに応じてスケーラブルであり、柔軟な対応が可能です。これにより、中小企業から大企業まで、幅広い企業が導入しやすくなっています。

リアルタイム更新

クラウドベースのシステムは常に最新の脅威データベースにアクセスしているため、新しい脅威にも迅速に対応できます。セキュリティパッチやアップデートも自動的に適用されます。

集中管理

クラウドベースのセキュリティソリューションは、企業全体のセキュリティ状況を一元管理することが可能です。これにより、異なる拠点やリモートワーク環境においても統一されたセキュリティ対策を実施できます。

ランサムウェア攻撃の新しい手法とその対策

ランサムウェア攻撃は進化を続け、新しい手法が次々と登場しています。以下に、最新の攻撃手法とその対策を紹介します。

二重恐喝

攻撃者はまずデータを暗号化し、復号キーの提供を条件に身代金を要求します。その後、暗号化前のデータを盗み、公開しないことを条件にさらに身代金を要求する二重恐喝が増えています。対策としては、データの暗号化と堅牢なバックアップ体制の確立が重要です。

サプライチェーン攻撃

攻撃者は、企業のサプライチェーンをターゲットにし、サプライヤーやパートナー企業の脆弱性を悪用します。これに対抗するためには、サプライチェーン全体のセキュリティを強化し、信頼できるパートナーと協力することが必要です。

ランサムウェア・アズ・ア・サービス(RaaS)

ランサムウェアの開発者が攻撃キットを提供し、他の攻撃者がそれを利用して攻撃を実行するモデルが増加しています。これに対しては、エンドポイントセキュリティの強化や、ネットワーク全体の監視体制を強化することが効果的です。

まとめ:基本に忠実なセキュリティ対策の重要性

ランサムウェアの被害を防ぐための対策には、ウイルス対策、未知の脅威への対応、Webフィルタリング、バックアップなどが含まれます。これらは特別な対策ではなく、ITセキュリティの基本とも言えるものです。標的型攻撃や情報漏洩対策でも同様の項目が求められることからもわかるように、これらの対策はどれも欠かせない要素です。

また、人的対応の面でも、ランサムウェアに感染した際に全従業員が隠蔽せず迅速に報告し、組織的に対処するためには、オープンな社内文化と十分なセキュリティ教育が必要です。標的型攻撃への対応と同様に、従業員が積極的に情報を共有しやすい環境を整えることが重要です。

ランサムウェア対策は、標的型攻撃対策と同様に、セキュリティの基本を再確認する良い機会です。基本に忠実に、一つひとつの対策を着実に進めていくことが、企業のセキュリティ強化に繋がります。

セキュリティ対策 チェックリスト

ランサムウェア・Emotet(エモテット)とは?対策方法をご紹介しています。

IT資産管理、ログ管理などのIT統合管理ソフトウェア『AssetView』は、お客様の状況に合わせたIT統合管理を実現。