EDRとは?EPP/NGAV/XDR/MDRとの違いと、導入・運用で失敗しない選び方を解説

- INDEX

-

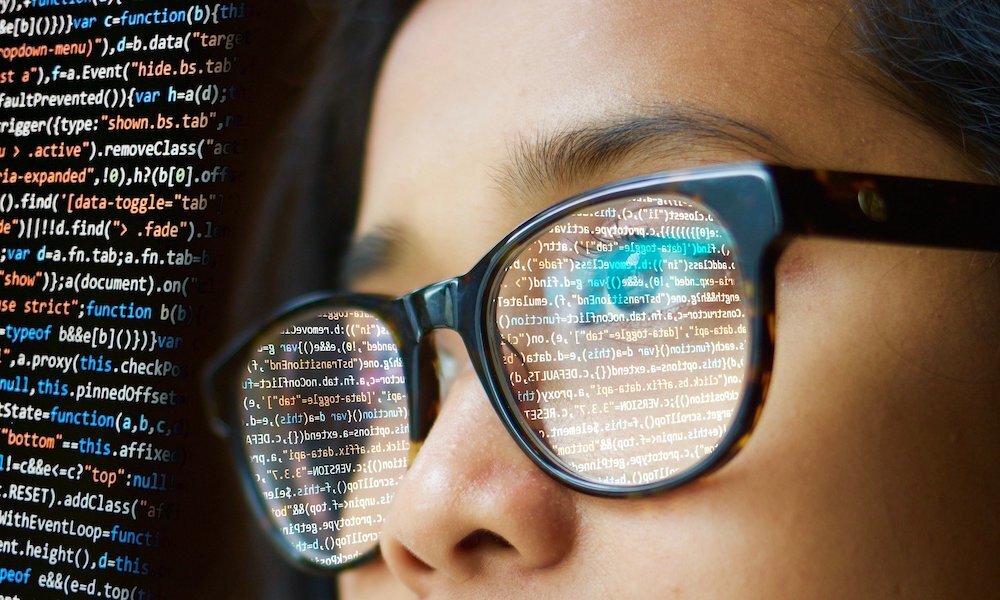

EDR(Endpoint Detection and Response)は、エンドポイントの挙動やログを継続的に監視し、サイバー攻撃やマルウェア感染の兆候を検知・分析して、被害拡大を最小限に抑えるためのセキュリティ対策です。従来のウイルス対策(EPP)だけでは見逃しやすい脅威に対応する一方、運用体制や導入設計を誤るとアラート過多などの課題も起こります。本記事では、EDRの仕組み、他製品との違い、選び方、運用のポイントまでを体系的に解説します。

EDR(Endpoint Detection and Response)とは?何をするセキュリティ対策なのか

EDRは、企業のPCやサーバーなどのエンドポイントで起きている挙動を継続的に監視し、サイバー攻撃や不審な動きを検知したうえで、被害を抑えるための対応までを支援するセキュリティ対策です。従来のウイルス対策では見つけにくい脅威が増える中、侵入後の状況把握と対処を重視する考え方として注目されています。EDRとは「エンドポイントを監視して脅威を検知・対処する仕組み」

EDRは、エンドポイント上で発生する操作や通信、プロセスの動きなどを記録し、その中から不審な挙動を検知・分析する仕組みです。ウイルスを事前に防ぐことを主目的とした従来型の対策とは異なり、侵入を完全に防ぐことが難しいという前提に立ち、侵入後に何が起きているのかを把握し、早期に対処することを重視します。例えば、普段とは異なるプログラムの動作や外部との不審な通信を検知し、管理者に通知したり、必要に応じて端末を隔離したりすることで、被害の拡大を防ぐ役割を果たします。EDRが対象とするエンドポイントとは?PC・サーバー・スマートフォンまで含めて考える

エンドポイントとは、社内外のネットワークにつながる利用者側の端末を指します。一般的には業務用PCやサーバーが中心ですが、環境によってはスマートフォンやタブレットなども含まれます。テレワークの普及により、社外から業務を行う端末が増えたことで、エンドポイントはサイバー攻撃の起点になりやすい存在となりました。EDRは、こうした端末一台一台の状態を把握し、ネットワーク全体では見えにくい脅威の兆候を捉えることを目的としています。EDRで何ができる?検知・分析・対応(Response)までの全体像

EDRの役割は、大きく分けると検知、分析、対応の三つに整理できます。まず、端末上のログや挙動を収集し、不審な兆候を検知します。次に、その挙動が本当に脅威なのかを分析し、影響範囲や侵入経路を把握します。そのうえで、端末の隔離や通信遮断、プロセス停止といった対応を行い、被害を最小限に抑えます。これらを一連の流れとして支援する点がEDRの特徴であり、インシデント発生時の初動対応を迅速に進めるための土台となります。EDRはなぜ必要?従来のウイルス対策だけでは防げない理由は?

EDRが必要とされる背景には、サイバー攻撃の性質や企業のIT環境そのものが大きく変化してきたことがあります。従来のウイルス対策ソフトだけでは対応しきれない場面が増え、侵入後の状況を把握し、被害を抑える視点が欠かせなくなっています。攻撃が高度化し「侵入される前提」のセキュリティ対策が必要になった

近年のサイバー攻撃は、特定の組織や企業を狙い、時間をかけて内部に潜伏するものが増えています。こうした攻撃では、入口での防御をすり抜けることを前提に設計されているケースもあり、完全に侵入を防ぐことは現実的に難しくなっています。そのため、侵入された後に何が起きているのかを把握し、被害が広がる前に対応する仕組みが重要です。EDRは、この侵入後の可視化と初動対応を支える対策として位置付けられています。参照:情報セキュリティ10大脅威 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

テレワークやクラウド利用でネットワーク境界の防御が機能しにくくなった

テレワークの普及やクラウドサービスの活用が進んだことで、社内ネットワークと社外ネットワークの境界は以前ほど明確ではなくなりました。従来のように社内ネットワークの入口を守るだけでは、利用者がどこから接続していても安全とは言い切れません。こうした環境では、ネットワークの内側か外側かではなく、端末そのものの挙動を監視する考え方が求められます。EDRは、場所に依存せずエンドポイント単位で脅威を把握できる点が特徴です。参照:関係情報:情報通信関連:情報通信白書

ファイルレス攻撃や未知のマルウェアなど、検知が難しい脅威が増えている

近年増えている攻撃の中には、ファイルを残さずに正規の機能を悪用するものや、これまでに確認されていない手法を使うものがあります。このような脅威は、既知のパターンに基づく検知では見逃される可能性があります。EDRは、ファイルの有無だけで判断するのではなく、端末上の挙動や一連の動きを分析することで、不審な兆候を捉えようとします。すべての攻撃を防げると断定することはできませんが、気付きにくい異常を早期に把握するための手段として有効と考えられています。参照:JPCERT コーディネーションセンター インシデント報告対応レポート

EDRとEPP(従来のウイルス対策)との違いは?併用は必要?

EDRを検討する際、多くの担当者が悩むのが従来のウイルス対策ソフト、いわゆるEPPとの違いや使い分けです。両者は役割が重なる部分もありますが、考え方と得意分野は異なります。それぞれの特性を理解したうえで、自社に合った組み合わせを考えることが重要です。EPPは「侵入を防ぐ」、EDRは「侵入後を見つけて対処する」

EPPは、既知のマルウェアや不正なプログラムを事前に検知し、端末への侵入を防ぐことを主な目的としています。一方でEDRは、侵入を完全に防げないという前提に立ち、端末上で起きている不審な挙動を見つけ、被害が拡大する前に対処することに重点を置きます。どちらが優れているというより、守るタイミングと視点が異なる対策だと整理すると理解しやすいでしょう。関連記事:EPPとEDRの違いを徹底解説|役割・検知技術・併用の必要性まで完全ガイド

EPP+EDRでエンドポイントセキュリティを補完できる

EPPとEDRを併用することで、入口での防御と侵入後の検知・対応を組み合わせた対策が可能になります。EPPが基本的な防御を担い、EDRが万一の侵入時に状況を可視化し、初動対応を支援する役割を果たします。この組み合わせにより、エンドポイント全体のセキュリティを段階的に強化できる点が、多くの企業で採用されている理由の一つです。EDRだけ導入は危険?前提条件と向き不向きを整理する

EDRは侵入後の対応に強みがありますが、事前防御の役割まで完全に担えるわけではありません。EDRだけを導入する場合、運用体制や監視の目が十分でなければ、異常に気付けない可能性もあります。そのため、専門人材の有無や既存の対策状況を踏まえ、EPPを含めた全体設計が欠かせません。どの対策が適しているかは企業の規模や体制によって異なるため、一律に判断せず、自社の前提条件を整理したうえで検討することが大切です。EDRとNGAV・XDR・MDRの違いは?どれを選ぶべき?

EDRを検討していると、NGAVやXDR、MDRといった関連用語に多く出会います。いずれもサイバー攻撃への対策として重要な考え方ですが、役割や守備範囲は同じではありません。違いを整理して理解することで、自社にとって無理のない選択肢が見えてきます。NGAVとの違い:検知アプローチ(振る舞い・機械学習)と対応範囲

NGAVは、従来のパターン照合に依存せず、振る舞いや機械学習を用いてマルウェアを検知する考え方です。未知の脅威に対応しやすい点が特徴ですが、基本的には侵入を防ぐことが主な役割です。一方、EDRは侵入後の挙動を継続的に監視し、調査や対応までを支援します。両者は対立するものではなく、NGAVが検知の精度を高め、EDRが侵入後の状況把握を担うという関係で整理すると分かりやすいでしょう。XDRとの違い:エンドポイント単体か、複数領域の相関分析まで見るか

EDRはエンドポイントを中心に監視・分析を行うのに対し、XDRはエンドポイントに加えて、ネットワークやクラウド、メールなど複数の領域を横断的に分析する考え方です。点としての検知がEDR、面としての相関分析がXDRと表現されることもあります。ただし、導入や運用の難易度は高くなる傾向があるため、いきなりXDRを選ぶのではなく、必要な範囲を見極めることが重要です。MDRとの違い:ツール導入か、監視・運用を含めたマネージド支援か

MDRは特定の製品名ではなく、EDRなどのツールを活用しながら、監視や分析、初動対応までを外部の専門家が担うサービス形態を指します。EDRが道具だとすれば、MDRはその道具を使いこなす体制を含めて提供するイメージです。自社で運用する人材や時間を確保できない場合、MDRを選択肢として検討するケースもありますが、委託範囲や役割分担を事前に整理しておくことが欠かせません。関連記事:MDRとは?EDR・SOCとの違いから導入メリット、向いている企業まで徹底解説

EDRの主な機能は?検知から復旧までのプロセスを理解しよう

EDRは、単に脅威を見つけるための仕組みではなく、インシデント発生時の一連の対応を支えるための機能を備えています。何を記録し、どのように分析し、どこまで対応できるのかを理解することで、EDRの役割を具体的にイメージしやすくなります。ログ・テレメトリの収集:何を記録し、どう可視化するのか

EDRは、エンドポイント上で発生する操作や通信、プロセスの実行状況などをログやテレメトリとして継続的に収集します。これらの情報は時系列で整理され、管理画面上で可視化されるのが一般的です。どの端末で、いつ、どのような動きがあったのかを後から確認できるため、通常時の状態と異常時の差分を把握しやすくなります。記録の粒度や保存期間は製品や設定によって異なるため、運用目的に応じた設計が求められます。検知と分析:不審な挙動をどう見つけ、誤検知をどう減らすのか

収集した情報をもとに、EDRは不審な挙動を検知し、分析を行います。既知の攻撃パターンだけでなく、通常とは異なる振る舞いを手がかりに異常を見つける点が特徴です。ただし、すべてのアラートが実際の脅威とは限らないため、誤検知への対応も重要になります。検知ルールの調整や過去事例との照合を行いながら、不要なアラートを減らしていく運用が現実的です。関連記事:「振る舞い検知」とは?未知の脅威対策に必要不可欠!

隔離と対処:端末隔離・通信遮断・プロセス停止などの対応

脅威の可能性が高いと判断された場合、EDRは端末の隔離や通信遮断、問題となっているプロセスの停止といった対処を支援します。これにより、被害が他の端末やシステムに広がることを防ぎやすくなります。自動で対応するか、管理者の判断を介して実行するかは運用方針によって異なり、業務影響とのバランスを考えた設計が必要です。調査(フォレンジック):侵入経路や影響範囲を特定する

インシデントが発生した後は、何が原因で侵入が起きたのか、どこまで影響が及んでいるのかを調査する必要があります。EDRに蓄積されたログや挙動の履歴は、この調査を進めるための重要な手がかりとなります。侵入経路や不正操作の流れを把握することで、場当たり的な対応ではなく、根本原因に近づいた判断が可能になります。参照:サイバーセキュリティ経営ガイドライン Ver 3.0

復旧と再発防止:修復・証跡保全・ルール改善までつなげる

対策が完了した後は、端末やシステムを安全な状態に戻し、同様の事象が再び起きないよう対策を見直します。必要に応じて証跡を保全し、社内報告や外部対応に備えることも求められます。EDRで得られた情報をもとに検知ルールや運用手順を改善していくことで、次に備える体制づくりにつなげることができます。EDR導入のメリットは?どんな効果が期待できる?

EDRを導入することで、サイバー攻撃そのものを完全に防げると断定することはできません。しかし、被害を最小限に抑え、状況を正確に把握するという点では、従来の対策では得られなかった効果が期待できます。ここでは、EDR導入によって現場で感じやすい代表的なメリットを整理します。被害拡大を防止し、インシデント対応の初動を早められる

EDRは、エンドポイント上の不審な挙動を早い段階で検知し、管理者に通知する仕組みを備えています。これにより、異常に気付くまでに時間がかかり、被害が広がってしまうリスクを下げやすくなります。端末の隔離や通信遮断といった対応を迅速に行えるため、初動対応の遅れによる被害拡大を防ぐ助けになります。影響範囲を特定しやすく、調査・報告の精度が上がる

インシデント発生時には、どの端末が影響を受け、どこまで被害が及んでいるのかを把握することが重要です。EDRでは、端末ごとの挙動や通信履歴が記録されているため、影響範囲を整理しやすくなります。調査結果をもとに、社内への報告や関係者への説明を行う際も、事実に基づいた情報を提示しやすくなる点は大きな利点です。コンプライアンスや監査対応に必要な証跡(ログ)を残しやすい

多くのEDR製品では、操作ログやアラート履歴が一定期間保存されます。これらの情報は、内部統制やセキュリティ監査の場面で証跡として活用できる可能性があります。すべての要件を満たせるかどうかは運用次第ですが、何が起きたのかを後から説明できる材料を残しやすくなる点は、管理部門にとっても安心材料となります。

セキュリティ対策 チェックリスト

ランサムウェア・Emotet(エモテット)とは?対策方法をご紹介しています。

IT資産管理、ログ管理などのIT統合管理ソフトウェア『AssetView』は、お客様の状況に合わせたIT統合管理を実現。

EDR導入・運用の課題は?失敗しやすいポイントは?

EDRは有効なセキュリティ対策である一方、導入すれば自動的に安心できる仕組みではありません。運用の前提を整理しないまま導入すると、かえって現場の負担が増えることもあります。ここでは、導入後につまずきやすい代表的な課題を確認します。アラート過多で運用が回らない:チューニングと優先順位付けが必要

EDRは多くの挙動を検知できる反面、初期設定のままでは大量のアラートが発生することがあります。すべてを同じ重要度で扱ってしまうと、担当者が対応しきれず、本当に重要な兆候を見逃すリスクも高まります。運用を安定させるには、業務上問題のない挙動と注意すべき挙動を整理し、優先順位を付けながら検知ルールを調整していくことが欠かせません。専門知識や体制が不足する:SOC/MDR活用や役割分担が重要

EDRのアラートを正しく判断し、適切な対応につなげるには一定の知識と経験が求められます。情報システム部門の人員が限られている場合、運用が属人化したり、対応が後回しになったりすることもあります。自社で対応が難しい場合は、外部のSOCやMDRサービスを活用する、もしくは社内での役割分担を明確にするなど、体制面の整理が重要です。端末性能やネットワーク負荷への影響:事前検証で回避する

EDRはエンドポイント上で常時動作するため、端末の性能やネットワーク通信に影響を与える可能性があります。特に業務アプリケーションとの相性や、古い端末での動作は注意が必要です。導入前に一部の端末で検証を行い、業務への影響を確認しておくことで、トラブルを未然に防ぎやすくなります。EDR製品の選び方は?比較・選定で見るべきポイントは?

EDRは製品ごとに考え方や強みが異なり、どれを選んでも同じ効果が得られるわけではありません。自社の業務内容や運用体制を踏まえずに選定すると、導入後に使いこなせない可能性もあります。ここでは、EDR製品を比較・選定する際に特に確認しておきたいポイントを整理します。検知精度と誤検知の少なさ:脅威インテリジェンスと分析力で差が出る

EDRの価値は、不審な挙動をどれだけ正確に検知できるかに大きく左右されます。振る舞い検知や機械学習、脅威インテリジェンスの活用状況によって、検知精度や誤検知の多さには差が出ます。誤検知が多いと運用負荷が高まりやすいため、実際の運用事例や評価情報を確認し、現実的に使える精度かどうかを見極めることが重要です。対応範囲:PCだけでなくサーバー・スマホ・OS対応まで確認する

EDRはエンドポイントを対象とするため、対応できる端末やOSの範囲を事前に確認しておく必要があります。PCだけでなく、サーバーやスマートフォン、macOSやLinuxなど、自社で利用している環境に対応しているかを整理しておきましょう。将来的な環境変更も見据えて、拡張性のある製品かどうかも確認しておくと安心です。運用しやすさ:管理コンソール、可視化、調査支援機能の充実度

日々の運用を考えると、管理画面の分かりやすさや可視化のしやすさは重要な判断材料になります。アラートの一覧性や挙動の時系列表示、調査を支援する機能が整っているかどうかで、対応スピードや担当者の負担は大きく変わります。実際に操作する担当者の視点で、使いやすさを確認することが大切です。連携性:SIEMや他セキュリティ製品、IT資産管理との連携を考える

EDRは単体で完結させるよりも、他のセキュリティ対策と連携することで効果を高めやすくなります。SIEMとのログ連携や、他のエンドポイント対策、IT資産管理ツールと組み合わせられるかどうかは重要なポイントです。既存のセキュリティ体制と無理なく連携できるかを確認しておきましょう。管理サーバー形態:クラウドかオンプレミスか、要件と制約で決める

EDRの管理サーバーは、クラウド型とオンプレミス型に分かれることが一般的です。運用負荷を抑えたい場合はクラウド型が向いている一方、通信制限やポリシー上の理由でオンプレミスが必要なケースもあります。自社のセキュリティ要件やネットワーク環境を踏まえて選択することが重要です。導入・運用コスト:価格相場だけでなく運用工数まで含めて比較する

EDRの費用は、ライセンス価格だけで判断すると実態が見えにくくなります。運用に必要な人員や対応時間、チューニングの手間なども含めて考える必要があります。初期費用と月額費用に加え、運用負荷まで含めたトータルコストで比較することで、自社に合った製品を選びやすくなります。EDR導入はどう進める?検証から全社展開までの進め方は?

EDRは導入して終わりのツールではなく、事前準備から運用設計までを含めて初めて効果を発揮します。いきなり全社展開すると混乱を招くこともあるため、段階的に進めることが現実的です。ここでは、検証から本格導入までの基本的な進め方を整理します。導入前にやること:対象端末の棚卸しと要件定義(守るべき資産の明確化)

最初に行うべきは、EDRを導入する対象端末の把握です。PCやサーバー、モバイル端末などを棚卸しし、どの資産を優先的に守る必要があるのかを整理します。そのうえで、検知したい脅威や求める対応レベルを明確にすることで、製品選定や運用設計の判断軸が定まります。PoCで確認すること:検知、負荷、運用フロー、既存環境との相性

本格導入の前には、PoCによる検証を行うことが重要です。実際にどのようなアラートが出るのか、端末性能やネットワークへの影響は許容範囲か、既存のシステムや業務フローと無理なく連携できるかを確認します。机上の比較だけでは分からない点を洗い出す工程といえます。運用設計の要点:インシデント対応手順、エスカレーション、記録と報告

EDRは検知後の対応をどう進めるかが重要です。誰がアラートを確認し、どの段階で関係者に共有するのか、対応内容をどのように記録し報告するのかを事前に決めておく必要があります。運用ルールを明確にしておくことで、実際のインシデント時にも落ち着いて対応しやすくなります。関連記事:SOCとは何か?役割・機能・CSIRT/MDRとの違いまで情シス視点で徹底解説

全社展開のコツ:段階導入と例外端末の扱いをルール化する

PoCで問題がなければ、段階的に対象範囲を広げていきます。一部の部署や端末から導入し、運用を安定させながら全社へ展開する方法が一般的です。また、業務上どうしても制約がある端末については例外ルールを設け、無理のない形で管理することが継続運用につながります。EDRとIT資産管理はどう関係する?運用を安定させる基礎は?

EDRを安定して運用するためには、セキュリティツール単体の性能だけでなく、日常的なIT資産管理が土台として欠かせません。端末やソフトウェアの状況が把握できていない環境では、EDRの検知や対応も十分に機能しにくくなります。ここでは、EDRとIT資産管理の関係性と、運用を支える基礎について整理します。資産管理がないとEDR運用は破綻する:端末把握と適用漏れがリスクになる

EDRはエンドポイントにエージェントを導入して初めて効果を発揮します。そのため、どの端末が存在し、どこまでEDRが適用されているかを把握できていない状態では、監視の抜け漏れが生じます。管理されていない端末は攻撃者にとって格好の侵入口となり、EDRを導入していてもリスクが残る原因になります。関連記事:IT資産管理とは?目的・メリット・手順・ツール選定までを徹底解説

端末・ソフトウェア・パッチ状況の管理が、検知と対処の精度を上げる

IT資産管理によって、OSやソフトウェアのバージョン、パッチの適用状況が把握できていると、EDRのアラートを正しく判断しやすくなります。既知の脆弱性が放置されていれば対策の優先度は高くなりますし、正常な挙動か不審な動きかの切り分けもしやすくなります。結果として、検知と対処の精度向上につながります。管理の余裕を作ることで、EDRの監視・分析・対応が回り始める

資産情報が整理されている環境では、不要な確認作業が減り、運用担当者に時間的な余裕が生まれます。その余裕が、アラートの分析や対応手順の改善といった本来注力すべき業務に充てられます。EDRを活かすためには、IT資産管理によって運用の土台を整えることが重要です。EDRに関するよくある質問(FAQ)

EDRについて調べる中で、多くの企業担当者が共通して抱きやすい疑問があります。ここでは、導入検討時によく聞かれる質問を取り上げ、誤解されやすいポイントを整理しながら、判断の助けとなる視点をお伝えします。EDRとは何の略?EPPと何が違う?

EDRはEndpoint Detection and Responseの略で、端末上の挙動を継続的に監視し、脅威を検知して対処する仕組みです。一方、EPPは主にマルウェアの侵入を防ぐことを目的とした従来型の防御です。侵入を防ぐ役割のEPPと、侵入後を前提に検知と対応を行うEDRでは、守備範囲と考え方が異なります。EDRは意味ない?どんな企業に必要性が高い?

EDRが意味を持つかどうかは、運用体制や前提条件によって変わります。アラートを確認せず放置される環境では効果を発揮しにくいのも事実です。一方で、テレワーク端末が多い企業や、重要情報を扱う部門を抱える企業では、侵入後の早期発見と被害抑制の観点から必要性が高いと考えられます。EDRの費用はどれくらい?価格相場の見方は?

EDRの費用は、端末数や機能範囲、クラウド型かオンプレミス型かによって幅があります。一般的には月額または年額のライセンス費用が発生し、これに運用工数やサポート費用が加わるケースもあります。単純な価格比較ではなく、自社でどこまで運用できるかを含めて判断することが重要です。EDRとMDRはどちらがよい?運用が難しい場合の現実解は?

EDRはツールであり、MDRは監視や対応まで含めたサービスです。自社でセキュリティ運用の人材や時間を確保できる場合はEDR単体でも対応可能ですが、運用が難しい場合はMDRを活用することで現実的な対策となることがあります。無理に内製化せず、役割分担を考える視点が大切です。EDRは無効化される?回避攻撃への備えはどう考える?

高度な攻撃では、EDRの検知を回避したり、無効化を狙う手法が使われる可能性があります。ただし、これは特定の条件下で起こり得る話であり、すべての環境で簡単に起きるわけではありません。EPPとの併用や権限管理、運用監視を組み合わせることで、リスクを下げる考え方が現実的です。まとめ:EDRは「検知・分析・対処」で被害を最小化する中核対策として設計しよう

EDRは、サイバー攻撃を完全に防ぐための万能な仕組みではありません。しかし、侵入を前提とした現実的なセキュリティ対策として、被害の拡大を防ぎ、対応を早めるうえで重要な役割を果たします。検知・分析・対処までを一連のプロセスとして設計し、EPPや運用体制、IT資産管理と組み合わせてこそ、EDRは本来の効果を発揮します。自社の環境や人員体制を踏まえ、無理なく回る形で導入・運用を考えることが、結果的にセキュリティレベルの底上げにつながります。EDRの運用を安定させるには、端末やソフトウェアの把握、ログ管理、パッチ適用状況の可視化といった基盤づくりが欠かせません。こうした土台を整える手段として、ハンモック社が提供する統合型IT運用管理ソフトウェアAssetViewは、有力な選択肢の一つです。IT資産管理や情報漏洩対策を一元化することで、EDRの監視・分析・対応がより現実的に回り始めます。EDR導入とあわせて、運用を支える管理基盤の整備も検討してみてはいかがでしょうか。

セキュリティ対策 チェックリスト

ランサムウェア・Emotet(エモテット)とは?対策方法をご紹介しています。

IT資産管理、ログ管理などのIT統合管理ソフトウェア『AssetView』は、お客様の状況に合わせたIT統合管理を実現。